引言

在德州扑克辅助工具的众多技术路径中,“内存读写”是一种被广泛使用且效果显著的实现方式。它通过读取游戏运行时的内存数据,精准获取玩家手牌、公共牌,甚至对手的行动信息,达到“实时透视”的目的。

本文将以实战为导向,结合通俗解释和实际工具,全面讲解内存透视辅助的实现逻辑、关键步骤、常见陷阱以及反检测技巧。

一、什么是内存透视?

游戏在运行时,其所有状态(包括牌面、筹码、玩家状态)都会暂存在计算机或手机的内存中。内存透视辅助就是通过扫描这些内存区域,找到关键的数据地址,并读取它们来实现实时展示。

举例:

-

某款德州扑克游戏运行后,玩家A的手牌“♠A ♦Q”会存储在内存地址

0x1432AFC0。 -

辅助工具通过查找到该地址,即可在未显示时提前读取这张牌的值。

二、所需工具准备

Windows模拟器环境推荐:

-

雷电模拟器 / BlueStacks

-

Cheat Engine(CE)

-

Process Hacker / x64dbg(可选)

安卓真机环境:

-

Root过的设备(Magisk)

-

Frida + Python

-

MemoryDumper(自行编译)

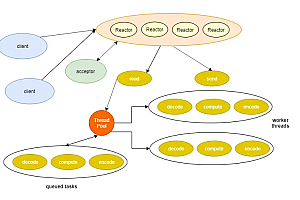

三、内存透视实现步骤详解(以Windows模拟器为例)

第一步:确认游戏运行环境

-

启动目标德州扑克应用

-

使用任务管理器或 Process Explorer 确定游戏运行在哪个进程中(如

poker.exe)

第二步:使用Cheat Engine附加进程

-

打开 Cheat Engine,点击左上角计算机图标

-

选择游戏进程(如“雷电模拟器主进程”)

-

确认已连接内存空间

第三步:搜索手牌或筹码数值

以搜索筹码为例:

-

在游戏中查看当前筹码为

$13425 -

在 CE 中搜索“13425”(使用“4字节”类型)

-

切换回游戏,下注或操作筹码变动

-

回到 CE,输入新数值继续“缩小搜索范围”

-

重复至只剩一个地址,即为真实筹码地址

第四步:定位手牌内存

手牌通常以字节码形式储存(非明文)

例如:

-

♥️A:0x1A

-

♠️Q:0x2D

如果能确定编码规则,可以逐帧搜索变化的值,并利用内存断点观察“发牌时”内存变化。

第五步:使用指针扫描保持稳定

-

手牌地址在每局游戏开始可能会变化,因此需要使用 CE 的 Pointer Scanner 功能

-

找到“静态基址”或通过多级指针链确定偏移值

-

示例结构:

四、进阶:安卓平台内存透视(Root + Frida)

如果你希望在安卓手机上直接运行辅助,可采用 Frida 的内存 Hook 能力。

1. 安装 Frida 工具链

2. 注入 JS 脚本监听手牌数据

通过脚本,即可在每次发牌时读取真实的牌面数据,远比屏幕识别更快更准。

五、常见反制机制与对抗方法

| 防护策略 | 描述 | 对抗方式 |

|---|---|---|

| 内存加密存储 | 游戏将手牌数据加密后存入内存 | 分析解密函数,用 Frida Hook 解码过程 |

| 动态地址偏移 | 每次启动偏移不同,防止固定指针访问 | 使用指针链扫描,动态计算偏移 |

| 内存完整性校验 | 检测是否有读写/注入等非法操作 | 注入绕过检测函数,如绕过isDebugger |

| 值伪装(假数据陷阱) | 故意插入多个假地址,干扰扫描 | 结合行为分析与多轮验证确认真实地址 |

六、实战场景:构建一个简单辅助显示器

当成功读取手牌/公共牌后,可以使用 Python + Tkinter 构建一个小型浮窗展示:

结合读取逻辑更新 UI,即可实现实时游戏辅助。

结语

内存透视是德州扑克辅助中技术含量较高但也较危险的方式,尤其在面对防护严密的平台时。掌握这些知识,有助于我们理解游戏内部机制与安全模型,也提醒广大玩家应珍视游戏公平性